IP Tools + security

وصف لـIP Tools + security

IP Tools & Security is a combination of tools to help you to understand your network's configuration, any potential issues, the availability of the network and its performance.

The second set of features focuses on security in order to check if your users are vulnerable. Comprehending the network and the security is crucial to understanding if you are at risk and where the attacks may be coming from.

Network Functions

-------------------------------

o Network discovery

- Class A/B/C discovery

- IP range definition

- Identification by: type, IP, host, MAC, vendor

o Wifi scan:

- Complete Access Points list

- Signal strength

- MAC, IPs, DHCP, DNS, etc...

o Mobile information

o Graphical download/upload speed test

o Ping:

- Shortcut to the router or internet

- IP, host, interval

o Traceroute:

- Hops identification with city/country and AS/organization information

o DNS and Reverse DNS:

- IP to hostname resolution

- City/country and AS/organization information

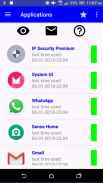

Applications Tracking

-----------------------------------

Security issues start with the processes: applications and services.

o Identification of the most and least used applications

o Details of the application setup and usage

Security Functions

------------------------------

o Ports scan:

- Scan per device

- Scan for all devices: identification of ports, top common ports, ports analysis

- Scan from the internet side to test the penetration risks

o Real time malware monitoring for threats detection

o Traffic inspection with malware identification

o URLs test to check your firewall

o Phishing to educate your users to the phishing risks

o Compromised emails: enter your email to check if it is compromised

o Check our top web sites to stay informed

and finally...

o Security report you can send by email

IP Tools & Security has a discovery mode with an accurate graphical representation of the devices discovered. It easily allows you to validate the devices that are connected on the network. The user interface is especially easy to use. Every device in the list can be selected to perform a ports scan to check which application is susceptible of carrying an attack.

Furthermore, to the above-mentioned security function, there are several unique security modules:

o Real-time, on the fly, threat detection

o Bad web sites: by surfing the internet, or by accessing a phishing email by mistake, the risk that the user accesses a malware web site (that will want to steal money from them) is high. IP tools & Security tests if you have the right measures in place to protect the users.

o Malware: this safely shows you what happens if you connect to a malware web site. By clicking on a session in a list, you can discover the city where the malware site is hosted.

o Packet Inspection: this is a real time capture of the traffic for inspection and analysis.

o Phishing: this is an educational test for your users to find out if they are ready to detect abnormal characteristics in a phishing email.

o Backup: what would you do if a disk crashed or your PC was stolen? This list of questions helps to validate the measures you've put in place to protect your most critical data.

An upgrade path to a Premium version is possible that offers many more features: malware and botnets command and control servers communication detection. More Geographical and visual information. No Ads. Better support. New security features to come.</br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br></br>